| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- SSL Offload

- Persistent Volume

- Codepipeline

- Codedeploy

- Persistent Volume Claim

- Codebuild

- Naver cloud platform

- RKE2

- volume

- node exporter

- AWS

- k8s

- HTTPS Redirect

- emptyDir

- ingress controller

- slack

- ingress

- Prometheus

- ncp

- cicd

- grafana

- NFS Client Privisioner

- kubernetes

- emptyDir Volume

- aws-dop

- pod

- ALB

- DevOps

- codecommit

- alertmanager

- Today

- Total

Cloud SA's This and That

[KT-Cloud] 시스템 환경 본문

처음 국내 CSP 중 NCP를 접한 후 KT-Cloud를 사용하려고 하니 뒤죽박죽... 기본적인 내용은 정리를 해보려고 한다!

[고객 시스템 환경 구성]

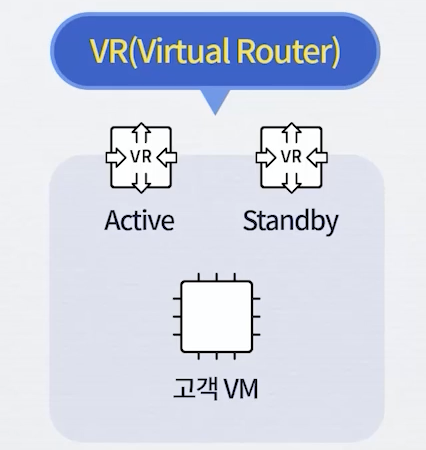

> vm을 생성하게 되면 위와 같은 환경으로 생성됨

> 고객 계정별로 VR(Virtual Router) 자원이 생성됨 (고객 계정별로 자동으로 생성됨)

> VLAN으로 논리적 분리된 상태

[VR의 역할]

- NAT : 고객 계정 별로 하나의 공인 IP 주소 할당되고 고객의 vm은 사설 IP 주소를 부여받음 / 계정의 모든 IP 주소는 VR이 소유함 여기서 VR은 사설 IP 주소를 공인 IP 주소로 변경해주고 고객 vm과 공인 IP 주소를 연결해줌

- 방화벽 : Inbound 트래픽에 대한 Source IP/Port를 허가

- DHCP : 고객 vm 생성 시 사설 IP 주소를 부여

[정리]

> 고객 계정 별로 하나의 사설망이 할당되며, 고객의 vm은 사설 IP 주소를 부여받음

- Vm의 사설 IP는 vm이 삭제될 때까지 변하지 않음

- 콘솔을 통해 vm에 추가 사설 IP를 부여할 수 있음

> 자원의 오남용 방지를 위해 계정의 자원 제한

- 고객 실수 등에 의한 자원 오남용 방지를 위해 계정 별 이용 가능 자원의 한도 존재

- Vm 100개 이하, 디스크 300개, 공인 IP 60개 이하 (고객센터 요청 시 한도 증가 가능)

[Default 환경 구성]

> 고객 vm은 공인망으로부터의 접근이 차단된 상태로 생성 -> 공인망에서 고객 vm을 접근하려면 접근하려는 Port의 NAT 구성이 필요함 (Port forwarding)

> 예를 들어 고객 vm으로 telnet하기 위해서는 22번 포트 NAT 구성, Web 서버는 80포트 NAT 구성이 필요함

> db 서버와 같이 보안에 민감하고 공인망 노출이 필요없는 vm같은 경우에는 포트포워딩 설정을 하지 않는 것이 바람직함

> 사설 Port : 고객 vm의 Port / 공용 Port : VR에서 NAT 되어 공인망에 노출되는 Port ( 사설 Port와 공용 Port는 일치하지 않아도 되며 잘 알려진 포트의 경우 보안적으로 위험할 수 있기 때문에 랜덤 포트를 사용하는 것을 추천)

> vm1과 Vm2는 모두 22번(ssh) port로 포트포워딩 구성을 했지만 서로 다른 공용 port를 사용

<방화벽 관리>

> VR 방화벽은 inbound 트래픽에 대해 all-deny 상태로 초기 설정

> Port forwarding 구성하면 해당 포트에 대해 All-allow

> 특정 IP 대역에 대해서만 접근을 허용하려면 포탈에서 변경 가능

[Optional 환경 구성]

> Default 환경은 기본 IP에 여러개의 포트를 구성

> 기본적으로 제공하는 공인 IP 외에 추가 공인 IP를 생성하고 해당 IP를 Vm에 매핑

(포탈에서 추가 공인 IP 신청 -> 대상 vm과 static NAT 설정)

> 포트포워딩 없이 방화벽만 오픈하면 공인망에서의 접근이 가능

> 추가되는 공인 IP마다 과금

<방화벽 관리>

> 추가 공인 IP에 대한 VR 방화벽은 inbound 트래픽에 대해 All-deny 상태로 초기 설정

> 사용자가 적절히 방화벽 정책을 설정해야 함

========================================================================================

[KT Cloud 이중화 전략]

> 하드웨어적인 측면에서 모든 네트워크 및 네트워크 장비들은 이중화로 구성되어 있음

> 호스트 서버의 Cloud 구성으로 안정성을 확보

1. 한 개의 계정에서 vm 이중화 (LB 사용)

> VR 또한 기본적으로 이중화 구성되어 있기 때문에 안정성이 확보됨

2. Multi 계정을 통한 이중화

> 계정을 이중화/다중화

> VR 장애에도 서비스 가능

> 계정 당 포트포워딩 수를 줄일 수 있음

> 대용량 트래픽의 시스템 구축 가능

> Web/was/db tier 별 망분리 가능

<그룹계정>

> 그룹계정을 통해 다수의 계정을 하나의 그룹으로 묶어서 사용 가능

> single-sign-on, 통합 과금, 이미지 공유

> 같은 zone 내에서 하나의 LB로 그룹 계정 전체를 로드밸런싱 가능

> 서로 다른 계정이지만 vm간의 사설 통신이 가능

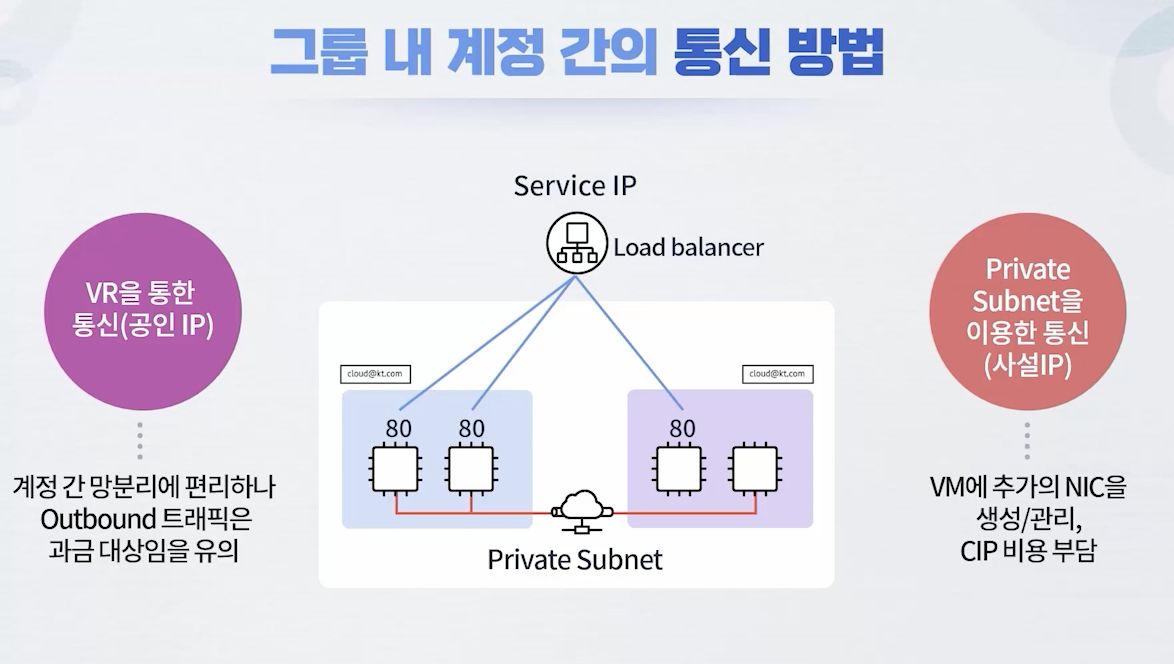

<그룹계정 간의 통신방법>

> Private subnet : 계정 별 또는 그룹 계정 별 추가 네트워크 사용 가능

그룹 Private subnet은 그룹 계정 전체에 적용되어 계정 간 내부망 기능을 제공

private subnet을 생성하면 추가 VR이 생성되는데 이 VR은 DHCP 역할만 담당(사설 IP 주소 부여)

NAS, VPN, 베어메탈 서버 등 비가상화 장비와의 용도로 사용하기도 함

3. DR을 위한 Multi zone 이중화

> 동일한 한 계정에서 Zone을 다르게 구성하여 지역 소산 배치

> Front-end 서버를 GSLB를 활용하여 active-active, active-standby로 구성

> central-a/b, seoul-m/m2 를 cloud Link로 묶어 단일 subnet으로 이용

<GSLB(Global Server Load Balancing)>

> 전통적인 DNS 서비스가 발전된 형태

> 기존 DNS와 다르게 서버의 상태정보를 확인한 후 IP를 제공

> health check와 active/backup을 지정하여 재해복구, 지역적인 부하분산 등 서비스 제공

> 클라우드 서비스를 기존 고객 보유 시스템의 백업센터로 이용하는 등 다양한 응용 구성

'KT-Cloud' 카테고리의 다른 글

| DBaas For MySQL8 (1) | 2024.01.04 |

|---|---|

| [KT-Cloud] Tibero DB 설치 (+ 볼륨 주의사항) (0) | 2023.07.21 |

| [KT-Cloud] Server > Volume & Snapshot (0) | 2023.07.21 |